Thinkphp5文件包含漏洞怎么解决

什么是文件包含漏洞

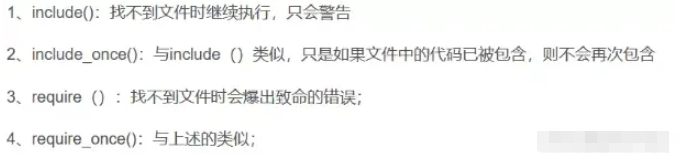

首先我们先了解一下什么是文件包含漏洞,文件包含可以分为本地包含和远程包含,有些时候网站会将文件进行包含来执行,这属于是常规操作,但若网站并没有对包含文件进行限制,攻击者便可以包含一些恶意文件来达到命令执行的效果。这里列出四个常见的PHP包含函数:

漏洞简述

在该框架中,由于在加载模版解析变量时存在变量覆盖问题,但像上面所说的一样没有对信息进行过滤,从而框架中产生了文件包含漏洞。影响版本如下:

5.0.0 <= Thinkphp <= 5.0.18

5.1.0 <= ThinkPHP <= 5.1.10

漏洞复现

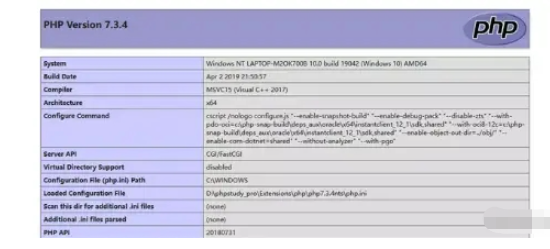

首先我们先搭建一个存在该漏洞的框架版本:

配置好服务后我们开始进行代码审计,首先先在application/index/controller/Index.php路径下修改代码:

assign(request()->get()); return $this->fetch(); // 当前模块/默认视图目录/当前控制器(小写)/当前操作(小写).html } }

之后在路径application/index/view/index/ 下创建html模板文件,之后便可以进行分析:

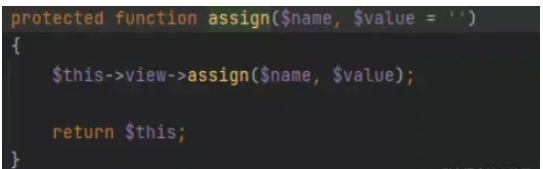

我们根据上面代码:

public function index()

{

$this->assign(request()->get());

return $this->fetch();

}跟进至assign函数,后继续跟进:

我们审计到library/think/View.php下,分析下面的代码:

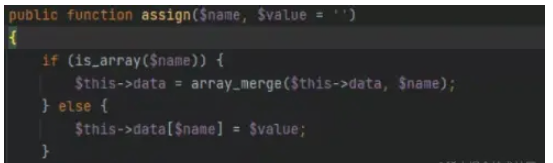

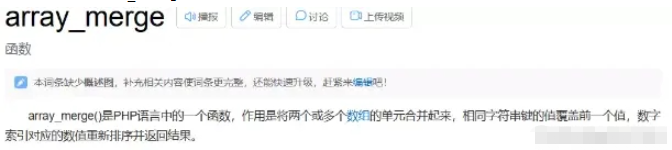

里面有一个arrar_merge()函数,我们简单看一下如何应用:

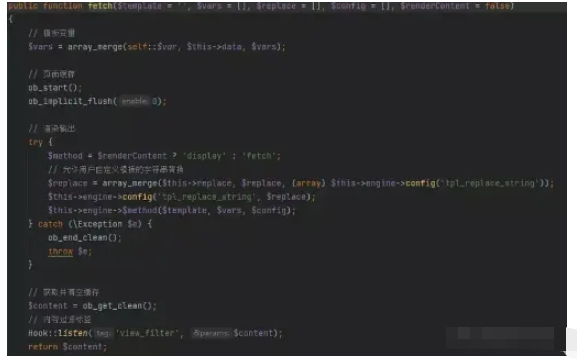

可以看到该函数起到一个合并数组的作用,赋值后跟进到fetch,直到下面图片这个位置:

我们这里有一段代码:

$this->engine->$method($template, $vars, $config);

我们跟进method值在viewdriverThink.php,跟进fetch后再跟进read方法,最后走到了templatedriverFile.php,这里有一段代码:

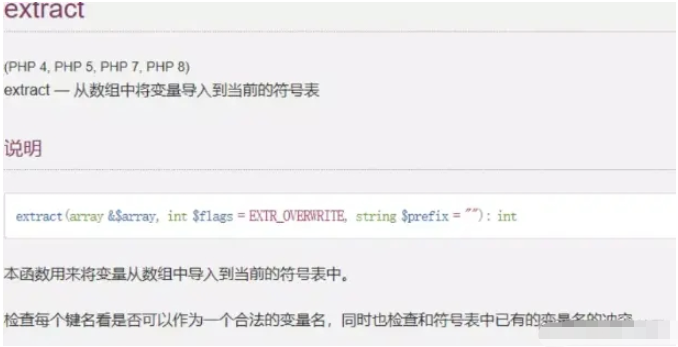

extract($vars, EXTR_OVERWRITE);

同时下面还有一个文件包含函数,因为之前有个vars变量是用户进行get传入的,也就是说变量可控,经过 $this->data 走到了read,而这里面有个extract函数可以实现变量覆盖:

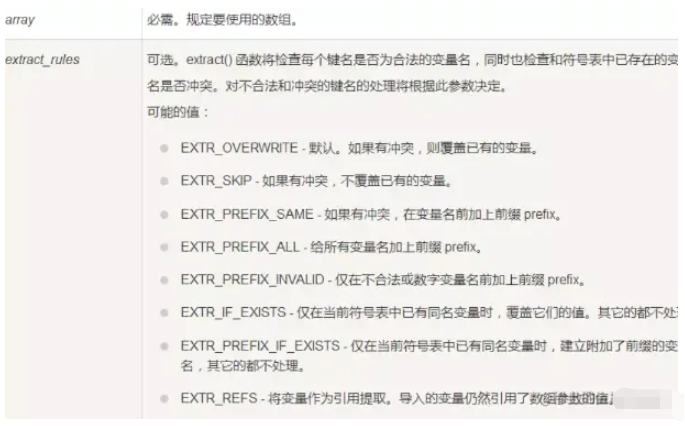

而它的规则如下:

若第二个参数值不指定(默认EXTR_OVERWRITE)可能存在变量覆盖的,覆盖变量后再进行文件包含恶意文件。这里简单测试下,我们在public下传入图片木马之后(里面写入了查询phpinfo信息的代码)进行访问:

public/?cacheFile=1.jpg

成功实现了文件包含:

修复

对于如何修复也是十分简洁的,get传参里是否有cachefile键,有的话就删掉,也删掉_think_cachefile键,然后文件包含即可防止该漏洞的产生。